Il confine tra pesca legale e illegale nelle acque al largo della regione italiana della Calabria è spesso sfumato, con i pescatori che incolpano le […]

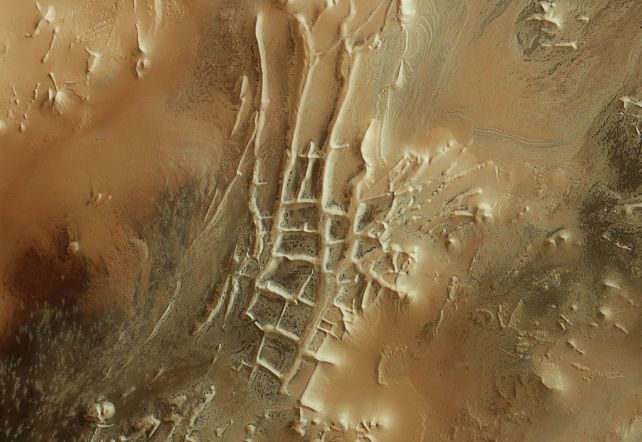

Strani ragni si diffondono nella città Inca su Marte in immagini sorprendenti

Potrebbero non esserci insetti su Marte, ma nuove immagini scattate da una navicella spaziale in orbita attorno a Marte hanno rivelato un gran numero di […]

Ciara ha condiviso ampiamente una foto dopo aver annunciato che stava cercando di perdere 70 libbre

Inserito: 03:53 PDT, 26 aprile 2024 Ciara Sono diventato più onesto riguardo al mio percorso di perdita di peso. Dopo aver rivelato all'inizio di questo […]

Una piscina di nuova costruzione alle Terme di Caracalla a Roma, Italia – Xinhua

Una ragazza gioca con l'acqua nella piscina di nuova costruzione delle Terme di Caracalla a Roma, Italia, 25 aprile 2024. Le Terme di Caracalla a […]

LHSC esegue il primo intervento chirurgico alla colonna vertebrale assistito da robot

La chirurgia della colonna vertebrale potrebbe non essere più la stessa per le persone che soffrono di mal di schiena cronico e altri disturbi fisici. […]

Livellare in un paesaggio devastato — World of Warcraft — Notizie Blizzard

Con i contenuti pre-espansione aggiornati, i giocatori sperimenteranno un panorama in evoluzione sia a Kalimdor che nei Regni Orientali. I giocatori potranno intraprendere nuove missioni […]

Almeno 155 persone sono state uccise in Tanzania a causa delle forti piogge nell'Africa orientale | Notizie sulla crisi climatica

Il Primo Ministro della Tanzania ha affermato che più di 200.000 persone e 51.000 famiglie sono state colpite dalle piogge. Inondazioni e frane causate da […]

Eminem annuncia il suo nuovo album “The Death of Slim Shady (Coup De Grâce)”

Foto: Travis Shinn Guarda i Latin American Music Awards Poco prima della sua apparizione al Draft NFL, Eminem ha annunciato che il suo dodicesimo album […]

Un uomo del Mississippi trova i resti fossili di una tigre dai denti a sciabola risalenti a 10.000 anni fa.

Non capita tutti i giorni di portare alla luce i resti fossili di un predatore. A meno che il tuo nome non sia Eddie Templeton, […]

Li trovi dal 6 al 12 maggio

C Cat 48 in navigazione. Ti piacerebbe provare la sportiva C Cat 48 e la versione “sperimentale” del fratello minore 38 (che sostituirà il 37)? […]