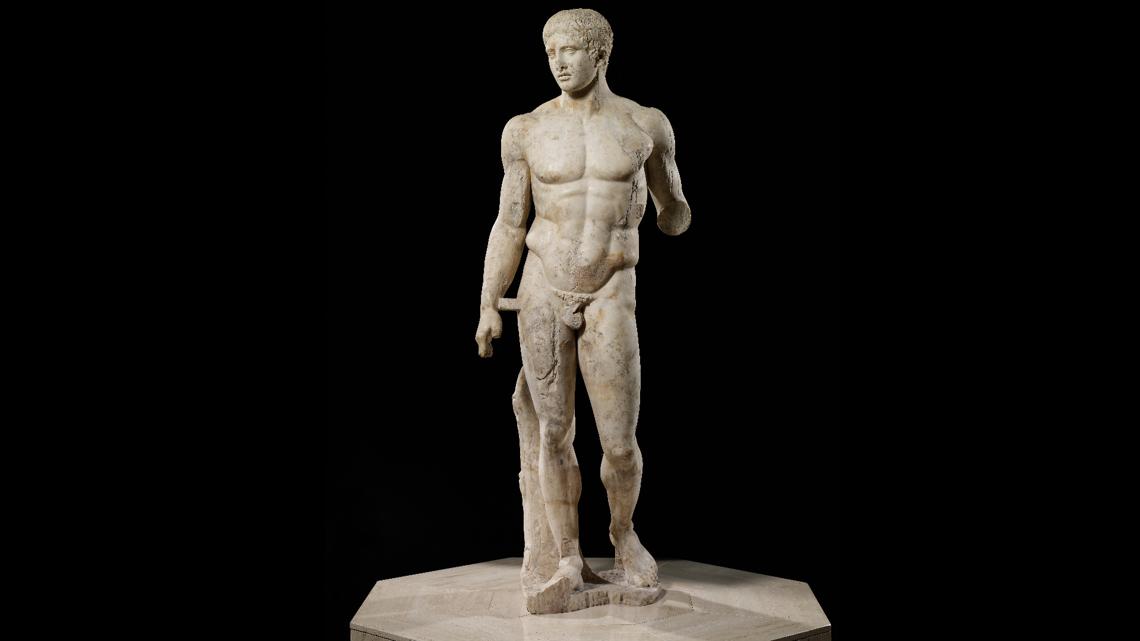

Si ritiene che l'antica statua sia stata rubata dall'Italia negli anni '70, secondo la procura. ROMA, Italia – Il Ministero della Cultura italiano ha vietato […]

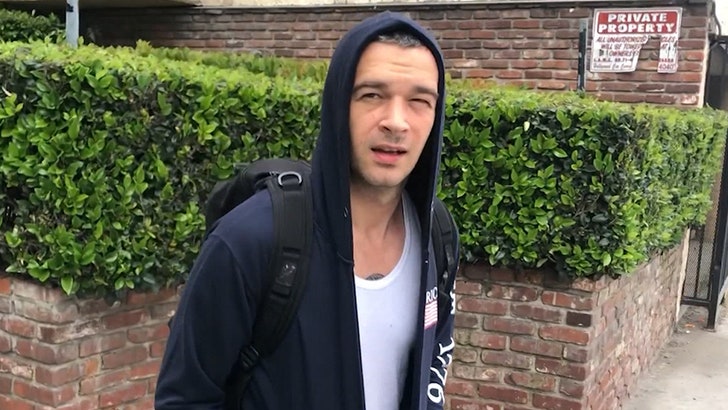

Matty Healy sta rompendo il silenzio sul nuovo album di Taylor Swift e non ne ho sentito parlare

Riproduci contenuti video TheImageDirect.com Matt HealyInfine risponde a Taylor SwiftLa traccia diss è diretta a lui, ma i fan non otterranno il dramma che avrebbero […]

Casa Verde, un ristorante italiano vecchio stile situato in una fattoria Ajax del 1860

Una specie di segreto: Casa Verde, un ristorante italiano vecchio stile situato in una fattoria dell'Ajax del 1860 Nel suo passato movimentato, l'edificio è stato […]

Fai attenzione agli effetti collaterali comuni di questi popolari integratori

I probiotici possono causare gonfiore, gas e lievi disturbi digestivi in alcuni individui Gli integratori alimentari sono prodotti che contengono uno o più ingredienti nutrizionali, […]

Sony afferma che la grafica di Stellar Blade che indica un linguaggio razzista non è stata intenzionale e verrà corretta

Sony afferma che rimuoverà la grafica di Stellar Blade che sembra fare riferimento ad insulti razzisti, sostenendo che l'inclusione della frase è stata “inavvertita”. L'arte, […]

La designazione “cannibale” dimostra la mancanza di rispetto degli Stati Uniti per la Papua Nuova Guinea

Il presidente americano Joe Biden. Foto: VCG Il primo ministro della Papua Nuova Guinea, James Marape, ha dichiarato domenica che il suo paese non merita […]

Il vicepresidente e amministratore delegato di ADOR, Min Hee-jin, prende le distanze dai documenti anti-HYBE

Min Hee Jin, amministratore delegato di ADOR [ADOR] Il vicepresidente di ADOR, che secondo HYBE era l'autore di documenti controversi che delineavano piani per strappare […]

Le gemelle Ronda in Italia « Euro Weekly News

Gravina è una versione piccola di Ronda situata in Puglia, la parte introduttiva dell'Italia, a diverse migliaia di chilometri da Malaga. Per la rivista la […]

Unreal Engine 5.4 è ora disponibile, offrendo miglioramenti alle prestazioni a 60 fps e al batching di Shader

Unreal Engine 5 è sempre più la scelta preferita per lo sviluppo dell'attuale generazione e ora è disponibile l'ultima versione del software di Epic. Abbiamo […]

Hezbollah lancia l’attacco più profondo all’interno di Israele dall’inizio della guerra di Gaza Notizie della guerra israeliana a Gaza

L'attacco arriva dopo che Hezbollah ha annunciato che le forze israeliane hanno ucciso uno dei suoi combattenti nel sud del Libano. Il gruppo libanese Hezbollah […]